Címfeloldási protokoll - Address Resolution Protocol

| Internet protokoll csomag |

|---|

| Alkalmazási réteg |

| Szállítási réteg |

| Internet réteg |

| Linkréteg |

A címfeloldási protokoll ( ARP ) egy kommunikációs protokoll, amely a linkréteg címének, például egy MAC -címnek a feltárására szolgál egy adott internetréteg -címmel , általában egy IPv4 -címmel . Ez a leképezés az internetes protokollkészlet kritikus funkciója . Az ARP -t 1982 -ben határozta meg az RFC 826 , amely az Internet Standard STD 37 szabvány .

Az ARP -t számos hálózati és adatkapcsolati réteg -technológia kombinációjával valósították meg, például IPv4 , Chaosnet , DECnet és Xerox PARC Universal Packet (PUP) az IEEE 802 szabványok használatával, FDDI , X.25 , Frame Relay és aszinkron átviteli mód (ATM) .

Az Internet Protocol Version 6 (IPv6) hálózatokban az ARP funkcionalitását a Neighbor Discovery Protocol (NDP) biztosítja.

Működési kör

A címfeloldási protokoll egy kérés-válasz protokoll, amelynek üzeneteit egy linkréteg- protokoll foglalja magába. Egyetlen hálózat határain belül kommunikál, soha nem irányítja át az internetes csomópontokat. Ez a tulajdonság helyek ARP a link réteg az Internet protokollkészlet .

Csomagszerkezet

A Címfeloldási protokoll egyszerű üzenetformátumot használ, amely egy címfeloldási kérelmet vagy választ tartalmaz. Az ARP üzenet mérete a linkréteg és a hálózati réteg címének méretétől függ. Az üzenet fejléce meghatározza az egyes rétegekben használt hálózati típusokat, valamint az egyes címek méretét. Az üzenet fejléce kiegészül az (1) kérés és a válasz (2) műveletkódjával. A csomag hasznos terhelése négy címből áll, a feladó és a fogadó gazdagép hardver- és protokollcíméből.

Az ARP csomagok fő csomagstruktúráját a következő táblázat mutatja be, amely az Etherneten futó IPv4 hálózatok esetét szemlélteti. Ebben a forgatókönyvben a csomag 48 bites mezőket tartalmaz a feladó hardvercíméhez (SHA) és cél hardvercímhez (THA), valamint 32 bites mezőket a megfelelő feladó és cél protokoll címekhez (SPA és TPA). Az ARP csomag mérete ebben az esetben 28 bájt.

| Oktett eltolás | 0 | 1 | ||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | Hardver típusa (HTYPE) | |||||||||||||||

| 2 | Protokoll típusa (PTYPE) | |||||||||||||||

| 4 | Hardvercím hossza (HLEN) | Protokoll cím hossza (PLEN) | ||||||||||||||

| 6 | Működés (OPER) | |||||||||||||||

| 8 | Feladó hardvercíme (SHA) (első 2 bájt) | |||||||||||||||

| 10 | (következő 2 bájt) | |||||||||||||||

| 12 | (utolsó 2 bájt) | |||||||||||||||

| 14 | Feladó protokoll címe (SPA) (első 2 bájt) | |||||||||||||||

| 16 | (utolsó 2 bájt) | |||||||||||||||

| 18 | Cél hardvercím (THA) (első 2 bájt) | |||||||||||||||

| 20 | (következő 2 bájt) | |||||||||||||||

| 22 | (utolsó 2 bájt) | |||||||||||||||

| 24 | Célprotokoll -cím (TPA) (első 2 bájt) | |||||||||||||||

| 26 | (utolsó 2 bájt) | |||||||||||||||

- Hardver típusa (HTYPE)

- Ez a mező határozza meg a hálózati kapcsolat protokoll típusát. Példa: Az Ethernet 1.

- Protokoll típusa (PTYPE)

- Ez a mező határozza meg azt az internetmunka -protokollt, amelyhez az ARP -kérelmet szánták. IPv4 esetén ennek értéke 0x0800. Az engedélyezett PTYPE értékek számozási teret osztanak meg az EtherType értékeivel .

- Hardver hossza (HLEN)

- Egy hardvercím hossza ( oktettben ). Az Ethernet cím hossza 6.

- Protokoll hossza (PLEN)

- Az internetmunka -címek hossza (oktettben). Az internetmunka -protokollt a PTYPE tartalmazza. Példa: Az IPv4 -cím hossza 4.

- Művelet

- Megadja a feladó által végrehajtott műveletet: 1 kérésre, 2 válaszra.

- Feladó hardver címe (SHA)

- A feladó médiacíme. Egy ARP kérésben ez a mező a kérést küldő gazda címét jelzi. Az ARP -válaszban ez a mező annak a gazdagépnek a címét jelzi, amelyet a kérés keresett.

- Feladó protokoll címe (SPA)

- A feladó internetes munkacíme.

- Cél hardvercím (THA)

- A tervezett vevő médiacíme. Egy ARP kérésben ezt a mezőt figyelmen kívül hagyja. Az ARP -válaszban ez a mező az ARP -kérést kezdeményező gazdagép címét jelzi.

- Célprotokoll -cím (TPA)

- A tervezett vevő internetes munkacíme.

Az ARP protokoll paramétereinek értékeit szabványosította és az Internet Assigned Numbers Authority (IANA) tartja fenn.

A EtherType az ARP 0x0806. Ez megjelenik az Ethernet keret fejlécében, ha a hasznos terhelés ARP csomag, és nem tévesztendő össze a PTYPE -vel, amely ebben a beágyazott ARP csomagban jelenik meg.

Példa

Két számítógép egy irodában (Számítógép 1 és Számítógépes 2) össze vannak kötve egymással helyi hálózat által Ethernet kábelek és a hálózati kapcsolók , nem lehetnek közbenső átjárók vagy router . Az 1. számítógép rendelkezik egy csomaggal, amelyet el kell küldeni a 2. számítógéphez. DNS -en keresztül meghatározza, hogy a 2. számítógép 192.168.0.55 IP -címmel rendelkezik.

Az üzenet elküldéséhez szükség van a Computer 2 MAC -címére is . Először is, az 1 -es számítógép egy gyorsítótárazott ARP -táblát használ a 192.168.0.55 -ös szám megkeresésére a 2. számítógép MAC -címének meglévő rekordjairól (00: eb: 24: b2: 05: ac). Ha megtalálta a MAC -címet, akkor az IP -csomagot tartalmazó 00 -as célcímmel rendelkező Ethernet -keretet küld a linkre. Ha a gyorsítótár nem eredményezett eredményt a 192.168.0.55 esetén, akkor az 1. számítógépnek sugárzott ARP kérési üzenetet kell küldenie (cél FF: FF: FF: FF: FF: FF MAC -cím), amelyet a helyi hálózat minden számítógépe elfogad , választ kér a 192.168.0.55.

A 2. számítógép ARP válaszüzenettel válaszol, amely tartalmazza a MAC- és IP -címét. A kérelem kitöltésének részeként a 2 -es számítógép beilleszthet egy bejegyzést az 1 -es számítógéphez az ARP -táblázatába későbbi használatra.

Az 1. számítógép fogadja és gyorsítótárazza a válaszadatokat az ARP táblájában, és most el tudja küldeni a csomagot.

ARP szonda

Az ARP szonda egy ARP kérés, amely nulla SPA-val készült. Mielőtt elkezdené használni az IPv4 -címet (függetlenül attól, hogy kézi konfigurációból, DHCP -ből vagy más módon érkezett -e), a specifikációt végrehajtó gazdagépnek ARP -szondacsomagok sugárzásával tesztelnie kell, hogy a cím már használatban van -e.

ARP közlemények

Az ARP egyszerű bejelentési protokollként is használható. Ez akkor hasznos, ha frissíti más gazdagépek hardvercím -leképezéseit, amikor a feladó IP -címe vagy MAC -címe megváltozik. Az ilyen bejelentést, amelyet ingyenes ARP (GARP) üzenetnek is neveznek , általában ARP -kérelemként sugározzák, amely a célmezőben lévő SPA -t (TPA = SPA) tartalmazza, és a THA értéke nulla. Alternatív megoldás lehet egy ARP -válasz sugárzása a feladó SHA -jával és SPA -jával, amelyek meg vannak másolva a célmezőkben (TPA = SPA, THA = SHA).

Az ARP kérés és az ARP válaszközlemények egyaránt szabványalapú módszerek, de előnyben részesítik az ARP kérési módszert. Előfordulhat, hogy egyes eszközök a kétféle közlemény bármelyikének használatára vannak konfigurálva.

Az ARP közleménynek nem célja válaszkérés; ehelyett frissíti a csomagot fogadó más gazdagépek ARP tábláiban tárolt bejegyzéseket. A közleményben szereplő működési kód lehet kérés vagy válasz; az ARP szabvány meghatározza, hogy az opcode csak az ARP táblázat frissítése után kerül feldolgozásra a címmezőkből.

Sok operációs rendszer ARP közleményt ad ki az indítás során. Ez segít megoldani azokat a problémákat, amelyek egyébként akkor merülnének fel, ha például egy hálózati kártyát nemrégiben cseréltek (az IP-cím-MAC-cím leképezés megváltoztatása), és más gazdagépek továbbra is rendelkeznek a régi leképezéssel az ARP-gyorsítótárban.

Az ARP közleményeket egyes hálózati interfészek is használják a bejövő forgalom terheléselosztásának biztosítására. A hálózati kártyák csoportjában egy másik MAC -címet jelentenek be a csapaton belül, amely fogadja a bejövő csomagokat.

Az ARP közlemények használhatók a Zeroconf protokollban, hogy lehetővé tegyék a hivatkozás-helyi IP-címek automatikus hozzárendelését egy olyan interfészhez, ahol nincs más IP-cím-konfiguráció. A közlemények annak biztosítására szolgálnak, hogy a gazdagép által választott címet a hálózati linken lévő többi gazdagép ne használja.

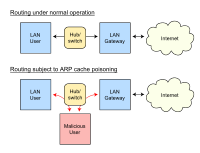

Ez a funkció kiberbiztonsági szempontból veszélyes lehet, mivel a támadó információkat szerezhet az alhálózatának többi gazdagépéről, hogy azok ARP -gyorsítótárába ( ARP -hamisítás ) menjen egy bejegyzést, ahol a támadó MAC -ja például az alapértelmezett IP -címhez van társítva. átjáró , így lehetővé teszi számára, hogy elfogja a külső hálózatokra irányuló összes forgalmat.

ARP közvetítés

Az ARP-közvetítés a 2. réteg címeinek virtuális privát vezetékes szolgáltatáson (VPWS) keresztül történő feloldására vonatkozik, amikor különböző felbontási protokollokat használnak a csatlakoztatott áramkörökön, pl. Ethernet egyik végén és Frame Relay a másikon. Az IPv4 -ben minden szolgáltatói él (PE) eszköz felfedezi a helyileg csatlakoztatott ügyfélél (CE) eszköz IP -címét, és elosztja azt az IP -címet a megfelelő távoli PE -eszköznek. Ezután minden PE -eszköz válaszol a helyi ARP -kérésekre a távoli CE -eszköz IP -címének és a helyi PE -eszköz hardvercímének használatával. Az IPv6 -ban minden PE -eszköz felfedezi mind a helyi, mind a távoli CE -eszközök IP -címét, majd elfogja a helyi Neighbor Discovery (ND) és Inverse Neighbor Discovery (IND) csomagokat, és továbbítja azokat a távoli PE -eszköznek.

Inverz ARP és fordított ARP

Az Inverse Address Resolution Protocol ( Inverse ARP vagy InARP ) az adatcsatlakozási réteg (2. réteg) címeiből más csomópontok hálózati rétegének (például IP -címének ) lekérésére szolgál . Mivel az ARP a 3. réteg címeit 2. rétegbeli címekké alakítja, az InARP inverzként írható le. Ezenkívül az InARP protokoll kiterjesztésként valósul meg az ARP számára: ugyanazt a csomagformátumot használja, mint az ARP, de különböző működési kódokat.

Az InARP-t elsősorban Frame Relay ( DLCI ) és ATM hálózatokban használják, ahol a virtuális áramkörök 2. rétegének címeit néha a 2. réteg jelzéséből nyerik, és a megfelelő 3. réteg címeknek rendelkezésre kell állniuk, mielőtt ezeket a virtuális áramköröket használni lehetne.

A Reverse Address Resolution Protocol (Reverse ARP vagy RARP), mint az InARP, a 2. réteg címeit 3. rétegbeli címekké alakítja. Az InARP-ban azonban a kérő állomás lekérdezi egy másik csomópont 3. rétegének címét, míg az RARP-t arra használjuk, hogy megkapjuk magának a kérő állomásnak a 3. rétegbeli címét a cím konfigurálásához. A RARP elavult; a BOOTP váltotta fel , amelyet később a Dynamic Host Configuration Protocol (DHCP) váltott fel .

ARP hamisítás és proxy ARP

Mivel az ARP nem biztosít módszereket az ARP -válaszok hitelesítésére egy hálózaton, az ARP -válaszok más rendszerektől is érkezhetnek, mint a szükséges 2. réteg címe. Az ARP -proxy olyan rendszer, amely válaszol az ARP -kérésre egy másik rendszer nevében, amely számára forgalmat továbbít, általában a hálózat kialakításának részeként, például telefonos internetszolgáltatás esetén. Ezzel szemben ARP címhamisítás az üzenetrögzítő, vagy svindler , a válaszokat a kérelem másik rendszer címét azzal a céllal, lehallgató adatok köti, hogy a rendszert. Egy rosszindulatú felhasználó az ARP-hamisítást használhatja a középső vagy szolgáltatásmegtagadási támadások végrehajtására a hálózat többi felhasználója ellen. Különféle szoftverek léteznek az ARP -hamisítás elleni támadások észlelésére és végrehajtására, bár az ARP önmagában nem nyújt védelmet az ilyen támadásokkal szemben.

Alternatívák

Az IPv6 az ARP helyett a Neighbor Discovery Protocol protokollt és annak bővítményeit használja, mint például a Secure Neighbor Discovery .

A számítógépek aktív protokoll használata helyett képesek fenntartani az ismert címek listáját. Ebben a modellben minden számítógép adatbázist vezet a 3. réteg címeinek (pl. IP -címek ) és a 2. réteg címei (pl. Ethernet MAC -címek ) hozzárendeléséhez . Ezeket az adatokat elsősorban a helyi hálózati kapcsolatból származó ARP csomagok értelmezésével karbantartják. Így gyakran ARP cache -nek hívják . Legalább az 1980 -as évek óta a hálózatba kapcsolt számítógépek rendelkeznek egy arp nevű segédprogrammal az adatbázis lekérdezéséhez vagy kezeléséhez.

Korábban más módszereket is használtak a címek közötti leképezés fenntartására, például statikus konfigurációs fájlokat vagy központilag karbantartott listákat.

ARP töltelék

Az olyan beágyazott rendszerek, mint a hálózati kamerák és a hálózati tápellátó eszközök, amelyeknek nincs felhasználói felülete, úgynevezett ARP-kitöltést használhatnak a kezdeti hálózati kapcsolat létrehozásához, bár ez téves megnevezés, mivel az ARP nem érintett.

Az ARP töltelék a következőképpen történik:

- A felhasználó számítógépének IP -címe manuálisan van kitöltve a címtáblájába (általában az arp paranccsal, az eszköz címkéjéről vett MAC -címmel )

- A számítógép speciális csomagokat küld az eszközre, általában egy ping csomagot, amelynek mérete nem alapértelmezett.

- A készülék ezt követően elfogadja ezt az IP -címet

- A felhasználó ezután telneten vagy webes protokollon keresztül kommunikál vele a konfiguráció befejezéséhez.

Az ilyen eszközök jellemzően rendelkeznek egy módszerrel, amely letiltja ezt a folyamatot, miután az eszköz normálisan működik, mivel a képesség sebezhetővé teszi a támadást.

Standard dokumentumok

- RFC 826 - Ethernet címfelbontási protokoll, Internet Standard STD 37.

- RFC 903 - Reverse Address Resolution Protocol, Internet Standard STD 38.

- RFC 2390 - Inverse Address Resolution Protocol, szabványtervezet

- RFC 5227 - IPv4 -címütközés -észlelés , javasolt szabvány

Lásd még

Hivatkozások

Külső linkek

- "ARP szekvencia diagram (pdf)" (PDF) . Archiválva az eredetiből (PDF) , 2021-03-01.

- Ingyenes ARP

- Információ és mintagyűjtés a Wiresharktól

- ARP-SK ARP forgalom generáló eszközök